- История проекта

- Настройка сервера удаленного доступа OpenVPN

- Проверка оптимальности настройки

- Отмена скомпрометированных сертификатов

- Редактирование файла конфигурации

- VPN-клиент в маршрутизаторе ASUS

- Создание сервера на базе Mikrotik

- VPN для домашней сети

- Генератор паролей GRC

- Настройка полнофункциональной SSL

- Установка для Linux Debian

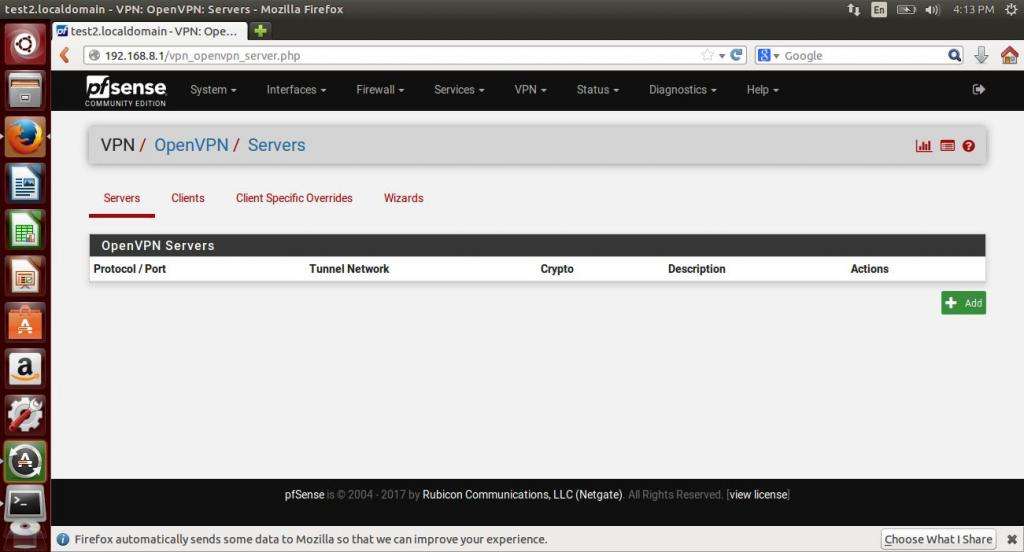

- Функционирование сетей с pfSense

- Преимущества современного стандарта безопасности

Настройку сервера OpenVPN используют, чтобы клиенты легко подключались к VPN. Она позволяет пользователям подключать любое интернет-соединение для безопасного доступа, в том числе и к удаленным сетям, которые подключены к маршрутизатору, если даже пользователь находится за пределами NAT. Клиентское программное обеспечение OpenVPN может использоваться для многих операционных систем.

Благодаря доступу к надежным VPN-платформам пользователи имеют возможность оценить и другие преимущества, такие как более высокий уровень безопасности при использовании общедоступного Wi-Fi. Эти службы используют зашифрованный туннель для передачи данных в интернете. При настройке сервера OpenVPN существует несколько вариантов протоколов шифрования, которые могут быть использованы.

История проекта

Вам будет интересно:Что такое секвенсор: общее представление и азы для начинающих музыкантов

Вам будет интересно:Что такое секвенсор: общее представление и азы для начинающих музыкантов

Он был основан Джеймсом Йонаном и продемонстрирован обществу в 2002 году. Yonan занимался разработкой программного обеспечения для оригинального IBM PC. В настоящее время он по-прежнему участвует в проекте, является соучредителем компании, а также техническим директором OpenVPN Technologies.

Одной из причин популярности настройки сервера с OpenVPN является тот факт, что она поддерживает все основные операционные системы Windows, macOS и Linux, мобильные платформы Android и iOS и также менее распространенные FreeBSD, QNX, Solaris, Maemo и Windows Mobile.

Весь смысл протокола VPN заключается в обеспечении высокого уровня безопасности. Он способен выполнить до 256-битного шифрования через OpenSSL, использует широко развернутую библиотеку программного обеспечения для защиты сообщений в разных сетях, поддерживает обычное шифрование в режиме статического ключа через предварительно разделяемые PSK, а также защиту с помощью сертификатов клиентов и серверов.

Настройка сервера удаленного доступа OpenVPN

Вам будет интересно:Математические функции в Excel: особенности и примеры

Вам будет интересно:Математические функции в Excel: особенности и примеры

Ежегодно число пользователей VPN растет, поэтому очень востребованной является информация о работе системы и ее распространенных функций.

Удаленный доступ к OpenVPN VPN можно легко настроить с помощью мастера:

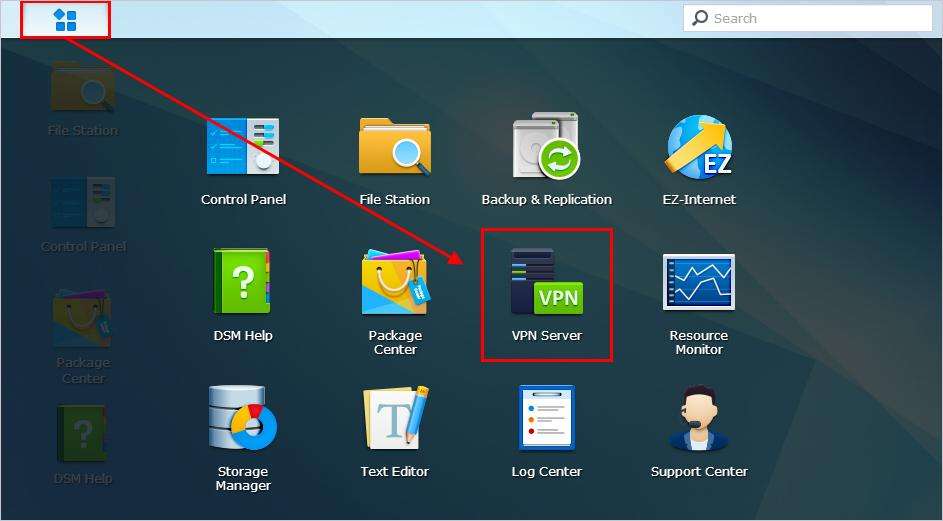

- Переходят в VPN> OpenVPN и нажимают вкладку «Мастер», чтобы запустить его.

- Выбирают нужные параметры проверки подлинности. Чаще всего это устанавливается для локального доступа пользователей.

- Аутентификация пользователей. При настройке AC66U OpenVPN сервера выполняют с помощью RADIUS через Active Directory.

- Нажимают «Далее».

- Заполняют поля для создания нового центра сертификации. Описательное имя используется, как общее, не применяют пробелы, знаки препинания или специальные символы.

- Длина ключа. Чем она выше, тем лучше, но сложный пароль будет использовать больше CPU.

- E-mail используется, как ссылка на сертификат, и не получает никакой почты из системы.

- Нажимают "Добавить новый CA".

- Заполняют поля, чтобы создать новый сертификат сервера. Большая часть информации переносится и не нуждается в изменении.

- Нажимают "Создать новый сертификат".

- Вводят конфигурацию для VPN-сервера.

- Выполнить аутентификацию TLS. Отмечают флажок вместе с полем под ним, чтобы создать новый ключ. Использование TLS является технически необязательным, но настоятельно рекомендуется. Некоторые атаки OpenSSL, такие как Heartbleed, были смягчены с помощью ключа TLS.

- Другие значения могут быть установлены по желанию и являются предпочтительными (такие параметры, как сжатие, DNS и NetBIOS).

- Нажимают «Далее».

- Следующий экран предлагает выбор для автоматического добавления правила брандмауэра. Если они не будут управляться вручную, для удобства проверяют оба варианта.

- Нажимают «Далее» и «Готово», чтобы закрыть «Мастер».

Проверка оптимальности настройки

Вам будет интересно:Что такое QT: установка, особенности работы, отзывы программистов

Вам будет интересно:Что такое QT: установка, особенности работы, отзывы программистов

Для установления оптимальной настройки соединения проверяют правила брандмауэра вкладки WAN и OpenVPN. Правило вкладки WAN должно перейти к порту OpenVPN на WAN-адресе и разрешать любые операции.

Некоторые параметры не представлены в мастере, но лучше подходят для определенных ситуаций, чем настройки по умолчанию, выбранные «Мастером».

Режим настройки сервера OpenVPN 2 4 на Windows позволяет сделать выбор между требованиями к сертификатам, аутентификации пользователя или тем и другим.

Мастер по умолчанию использует Remote Access (SSL / TLS + User Auth). Возможные значения для этого выбора и их преимущества:

- Удаленный доступ (SSL / TLS + User Auth). Требуются сертификаты, имя пользователя / пароль.

- Удаленный доступ (SSL / TLS).

- Каждый пользователь имеет уникальную конфигурацию клиента, которая включает в себя их персональный сертификат и ключ.

- Только сертификаты, без авторизации.

- Существует несколько факторов аутентификации: TLS-ключ и сертификат, и имя пользователя/пароль.

- Каждый проект имеет уникальную конфигурацию клиента, которая включает в себя их персональный сертификат и ключ.

- Удаленный доступ (User Auth).

- Менее безопасен, поскольку он полагается только на то, что у пользователя есть ключ TLS и сертификат.

- Аутентификация.

- Клиентам не требуется иметь индивидуальные сертификаты.

- Используется для внешней аутентификации (RADIUS, LDAP).

- Все клиенты могут использовать одну и ту же экспортированную конфигурацию и пакет программного обеспечения.

- Менее безопасен, поскольку он полагается только на то, что пользователь знает - имя и пароль.

Отмена скомпрометированных сертификатов

Такие файлы могут быть аннулированы путем создания списка отзыва (CRL) в System> Cert Manager на вкладке «Отзыв сертификата», добавления их и последующего выбора этого CRL для параметров сервера OpenVPN.

Если режим остался на уровне «Мастера» по умолчанию или в режиме, который включает аутентификацию, то пользователь может быть создан с помощью таких действий:

- Переходят в раздел «Система» и далее в «Диспетчер пользователей».

- Нажимают "Добавить пользователя".

- Заполняют имя пользователя.

- Заполняют и подтверждают пароль.

- Нажимают "Создать сертификат пользователя".

- Снова заполняют имя пользователя.

- Выбирают соответствующий центр сертификации.

- Нажимают "Сохранить".

- OpenVPN Client Export Package позволяет экспортировать конфигурации, отформатированные для самых разных платформ, в предварительно упакованный исполняемый файл установщика Windows, который включает конфигурацию, входящую в комплект поставки для беспроблемной установки клиента.

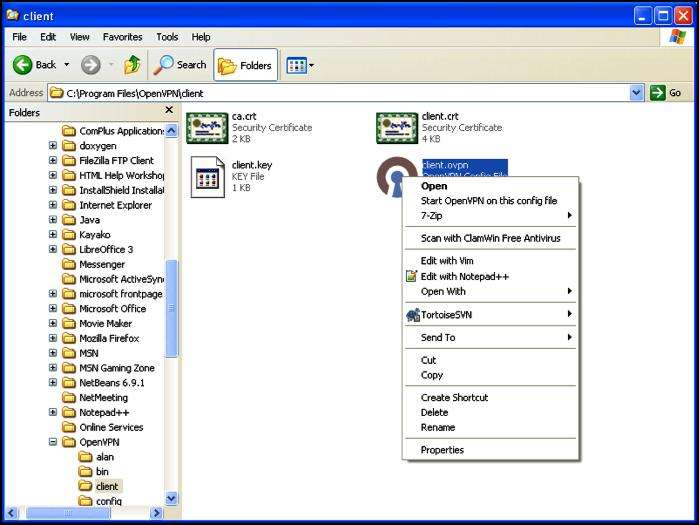

Рассмотрим, как установить пакет экспорта клиента при настройке OpenVPN сервера Debian 9:

Выбор установщика Windows является наиболее распространенным, а конфигурация Inline оптимальнее при использовании текущего клиента, которого нет в списке. В нижней части страницы пакета экспорта клиента есть ссылки на часто используемых пользователей.

Правила брандмауэра для строгого управления трафиком в этой VPN могут быть добавлены в разделе « Брандмауэр»> «Правила» на вкладке VPN. Не рекомендуется связывать клиентов непосредственно в локальной сети.

Редактирование файла конфигурации

Часто во время практического применения платформы требуется выполнить редактирование файла конфигурации OpenVPN.

Вам будет интересно:Где находится корзина на устройствах под управлением ОС Android и Windows?

Вам будет интересно:Где находится корзина на устройствах под управлением ОС Android и Windows?

Порядок выполнения:

- Устанавливают эту строку для использования IP-адреса пользователя, который определяются из ifconfig команды: vim /etc/openvpn/server.conf.

- Удаляют строку, если она существует: push "dhcp-option DNS 10.8.0.1"#push dhcp-option DNS 8.8.8.8. Эта push директива устанавливает параметр DHCP, который сообщает подключению клиента к VPN, что должно использоваться в качестве основного DNS-сервера.

- Предполагается, что он будет единственным резольвером, так как определяет восходящие серверы. Установка не-Pi-hole-резольвера здесь может иметь неблагоприятные последствия для блокировки рекламы, но может обеспечить отказоустойчивость в случае, если устройство не работает.

- Перезапускают VPN, чтобы применить изменения. В зависимости от операционной системы, одна из этих команд должна работать, чтобы перезапустить службу: systemctl restart openvpn.

- Перезапускают службу OpenVPN настройки сервера Windows 7.

- Создают файл конфигурации клиента (.ovpn).

- Теперь, когда сервер настроен, подключают клиентов, чтобы можно было использовать область обслуживания. Для этого требуется сертификат. Создают его и получают .ovpn файл, запустив программу установки и выбрав: Add a new user для каждого клиента, который будет подключаться к VPN.

- Можно повторить этот процесс для большего числа клиентов. В этом примере нажимают «Добавить нового пользователя», назвав ovpn-файл так же, как и имя хоста клиента, но можно принять свою собственную стратегию наименования.

- Запускают программу-установку: ./openvpn-install.sh.

- Выбирают Add a new user и вводят имя клиента.

- OpenVPN уже установлен.

- Добавляют нового пользователя.

- Отменяют существующего пользователя.

- Удаляют OpenVPN.

- Выход.

Для идентификации рекомендуется использовать только одно слово, не нужно никаких специальных символов, например, имя клиента: iphone7. Это создаст ovpn-файл, который необходимо скопировать на клиентскую машину. Данный процесс также генерирует несколько других найденных файлов /etc/openvpn/easy-rsa/pki/, что делает возможным аутентификацию с открытым ключом.

VPN-клиент в маршрутизаторе ASUS

Многие маршрутизаторы поддерживают доступ к VPN, поэтому можно использовать VPN-клиент для активации домашнего сетевого подключения. Обычно это необходимо для людей, которые не доверяют своему домашнему интернет-провайдеру или препятствуют вторжению в личную информацию.

Многие люди выполняют настройку OpenVPN сервера Asus, чтобы обеспечить безопасный серфинг, когда человек находится в сомнительных сетях, например, в отеле или интернет-кафе. Это позволит предоставить пользователю стандартные серверы VPN с платной услугой или домашним маршрутизатором. Часто человеку требуется не только разрешить серфинг доступа из сети удаленно, но и иметь возможность пользоваться внутренней сетью.

Лучший способ домашней безопасности - закрыть все порты маршрутизатора и получить доступ только к домашней сети с зашифрованной VPN.

Маршрутизаторы ASUS поддерживают OpenVPN в форме клиент/сервер. Лучше создавать пользователей с длинными случайными паролями, полученными от генератора GRC.

Маршрутизаторы ASUS поддерживают два сервера, поэтому их можно настроить для доступа к домашней сети и для безопасного просмотра:

- После установки этих параметров экспортируют файл .ovpn.

- Затем настраивают режим "клиента" и импортируют файл .ovpn.

- Рекомендуется после настройки закрыть все порты в маршрутизаторе.

- Как только это будет выполнено, обязательно сканируют свой маршрутизатор с помощью GRC Shields Up.

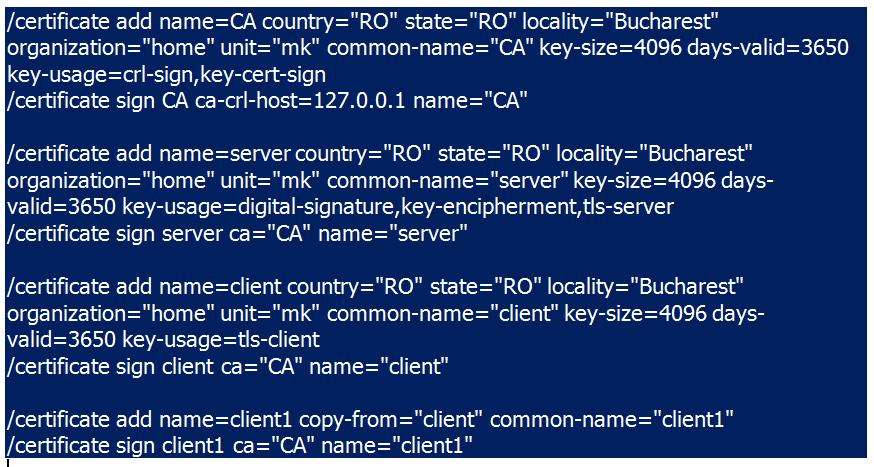

Создание сервера на базе Mikrotik

Существует хорошая возможность настройки сервера OpenVPN Mikrotik с использованием его маршрутизатора.

В этом примере будет использоваться маршрутизатор с внешним IP 192.168.88.2, внутренним IP 192.168.89.1 и пулом для клиентов OVPN - 192.168.87.0/24.

Создание и подписывание сертификатов выполняется следующим образом:

- При настройке сервера Микротик OpenVPN пользователю нужно будет выполнить несколько команд одну за другой. Подписание сертификатов займет время и загрузит CPU.

- Иногда будет поступать сообщение об ошибке, именуемой «время действия», когда пользователь будет подписывать сертификаты, это не критично, просто придется подождать немного дольше.

- Можно увидеть, что маршрутизатор занят значком сертификата использования центрального процессора. Когда сертификат подписан, загрузка процессора падает, появляется «KLAT».

- После завершения подписания можно перейти к следующему сертификату.

Далее при настройке сервера OpenVPN Mikrotik сохраняют экспортированные файлы на компьютере:

- Подписывают открытый ключ.

- Открывают командную строку с повышенными правами, переходят к месту, где сохранили файлы, и запускают: C: Program Files OpenVPN bin openssl.exe" rsa -in client1.key -out client1.key.

- Программа попросит ввести пропущенную фразу для client1.key. Устанавливают парольную фразу при экспорте сертификатов.

- Далее создают новый пул для настройки сервера Linux OpenVPN.

Чтобы протестировать сервер, в дополнение к сертификатам и ключу используют test.ovpn и auth.cfg. Преимущество использования VPN заключается в том, что эта программа блокирует рекламу на устройстве, используя сценарий рекламного блока на сервере OVPN.

Если понадобится удалить пользователя и отменить сертификат вставляют скрипт # в окно терминала MikroTik и возвращают конфигурацию сервера.

VPN для домашней сети

Многие маршрутизаторы поддерживают доступ к VPN. Пользователи выполняют настройку сервера OpenVPN Ubuntu, чтобы обеспечить безопасный серфинг, когда находятся в сомнительных общественных сетях. Это то, что предоставляют стандартные серверы VPN, будь то платная услуга или домашний маршрутизатор. Нужно сделать еще один шаг. Он заключается в том, чтобы не только разрешить серфинг из сети удаленно, но и иметь доступ к внутренней сети.

Лучший способ защиты - закрыть все порты маршрутизатора и получить доступ только к домашней сети с зашифрованной VPN.

ASUS поддерживают режим "клиент" или сервер. Обычно настраивают маршрутизатор только в качестве VPN-сервера.

Сначала при настройке сервера OpenVPN Ubuntu создают пользователи с паролями. При этом рекомендуется придумывать запутанные имена и длинный случайный Password.

Генератор паролей GRC

В разделе «Дополнительные параметры» ниже приведены утилиты, которые работают на маршрутизаторе ASUS доступа к домашней сети и настраивают его только для безопасного просмотра.

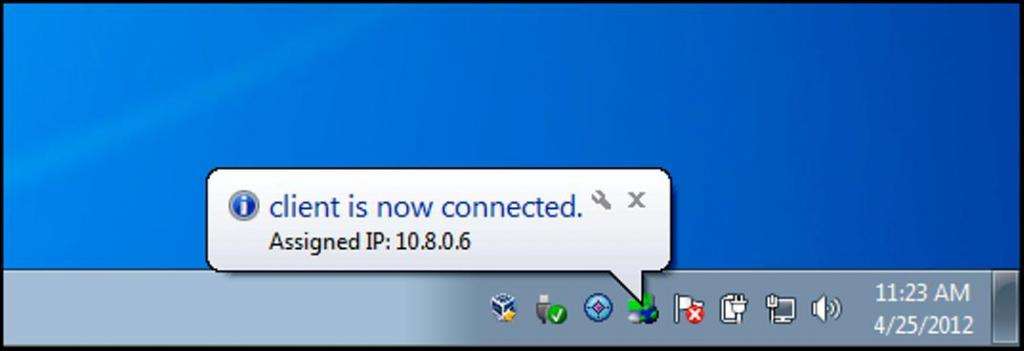

После установки этих параметров экспортируете файл .ovpn. Затем настраивайте режим "клиента" и импортируют файл .ovpn. Появится сообщение по VPN в окне вверху экрана, что устройство подключено. Чтобы проверить качество соединения, можно открыть веб-страницу.

После подключения можно открыть приложение удаленного рабочего стола, войти в свой Windows NVR и подключиться к локальной веб-странице с использованием безопасного зашифрованного соединения из любой сети. Рекомендуется закрыть все порты в маршрутизаторе. Как только это будет сделано, обязательно сканируют программу с помощью GRC Shields Up.

Настройка полнофункциональной SSL

Настройку сервера OpenVPN с CentOS Linux версии 7.0 проводят для защиты активности просмотра на общедоступном Wi-Fi.

Процедура выполняется следующим образом:

Поиск IP-адреса AWS / EC2 или Lighsail NAT из CLI. Большинство облачных серверов CentOS Linux имеют два типа IP-адреса - открытый статический, непосредственно назначенный компьютеру и маршрутизируемый из интернета, и частный статический, напрямую подключенный к серверу, который находится за NAT. Сценарий автоматически определит настройку сети. Все, что нужно сделать, это предоставить правильный IP-адрес, когда его попросят.

Вам будет интересно:Монитор температуры процессора и видеокарты: обзор программ, описание, особенности установки и использования

Вам будет интересно:Монитор температуры процессора и видеокарты: обзор программ, описание, особенности установки и использования

Далее для настройки сервера Linux OpenVPN загружают и запускают сценарий centos7-vpn.sh, используя команду wget и разрешения установки с помощью chmod. Можно просмотреть сценарий с помощью текстового редактора, такого как vim/vi.

Далее копируют desktop.ovpn, проверяют подключение из CLI, после чего настольная система Linux будет автоматически подключаться при перезагрузке компьютера с помощью скрипта или службы openvpn.

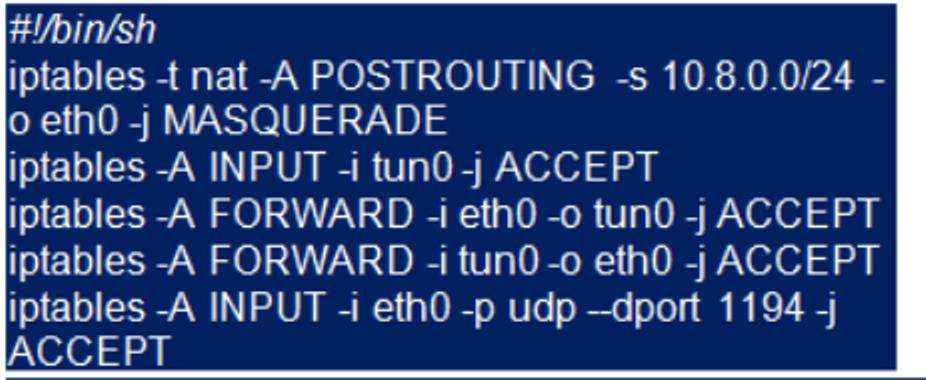

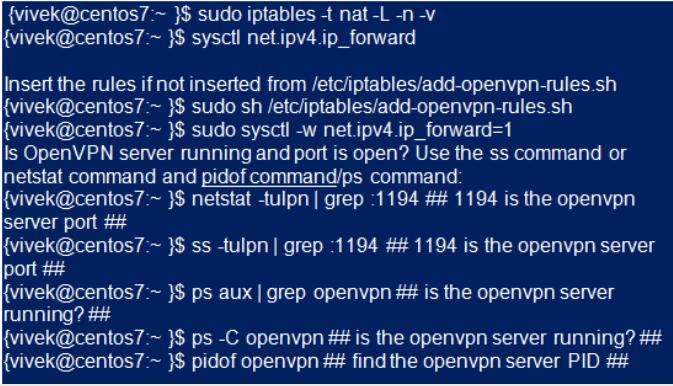

Проверяют сервер OpenVPN на наличие ошибок: {vivek@centos7:~ }$ journalctl --identifier openvpn. Далее используют команду cat для просмотра правил: {vivek@centos7:~ }$ cat /etc/iptables/add-openvpn-rules.sh.

Установка для Linux Debian

OpenVPN настройку сервера Debian можно выполнять для разных версий. Предварительно вводят имя для нового устройства и активируют требуемые дополнительные функции. Прокручивают вниз и создают данные входа и конфигурации для протокола OpenVPN.

Выбирают протокол, который нужно использовать: OpenVPN (UDP). UDP обеспечивает более высокую скорость, чем версия TCP, но в некоторых случаях может привести к сбою загрузки. Выбирают страну. Поскольку родные протокольные соединения могут использоваться только с одним сервером, нужно выбрать страну, из которой будет вестись серфинг. Если нужны разные подключения PPTP, L2TP или настройка сервера Debian OpenVPN в разных странах, повторяют последовательно все шаги для каждой из них.

В зависимости от выбранной локации в качестве атрибута текущего плана также можно определить группу, которая будет использовать стандартный и премиальный серверы.

После этого загружают файл конфигурации, нажимая «Загрузить конфигурацию», и сохраняют его на компьютере. Далее извлекают загруженный файл и переименовывают содержащую 'openvpn.ovpn' в ' CG_Country.conf ', копируют файл в каталог конфигурации VPN. Для этого открывают окно терминала и переходят к папке, из которой он был извлечен, набрав: cd [путь к папке с извлеченными файлами конфигурации].

Далее копируют файлы:

- sudo cp CG_XX.conf / etc / openvpn /

- sudo cp ca.cert / etc / openvpn /

- sudo cp client.crt / etc / openvpn /

- sudo cp client.key / etc / openvpn /

Загружают информацию о пакете, открыв консоль и набрав sudo apt-get update. Переходят в папку: cd / etc / openvpn и вводят следующую команду для создания и открытия текстового файла с именем user:

sudo nano user.txt.

В нижней части конфигурационного прохода (после comp-lzo) добавляют следующие две строки: up / etc / openvpn / update-resolv-conf и down / etc / openvpn / update-resolv-conf. Сохраняют через CTRL + O и выходят из редактора с помощью CTRL + X. Затем загружают файл автоматически, набрав: sudo nano / etc / default / openvpn. Наконец, вводят в консоли: sudo update-rc.d openvpn ("Включить"). Прописывают: sudo service openvpn start. Ожидают несколько секунд, а затем проверяют, все ли работает нормально.

Функционирование сетей с pfSense

Виртуальные частные сети VPN могут использоваться для ряда очень полезных приложений. Запуск собственного сервера позволит зашифровать все, что пользователь делает в интернете, например, чтобы можно было безопасно выполнять онлайн-банкинг на бесплатном Wi-Fi в кафе. Все, что вы отправляете по VPN-соединению, будет зашифровано с личного устройства, пока оно не достигнет сервера. Его настройка для доступа к домашней или офисной сети дает полный доступ ко всем файлам на примере pfSense, который позволяет безопасно пользоваться интернетом из удаленного места и отправлять через него безопасно весь трафик (если это будет нужно пользователю).

Сервер, на котором запущена настройка pfSense OpenVPN сервера, выступает в роли самого маршрутизатора с собственным IP-адресом.

Предварительно устанавливают последнюю версию pfSense с интерфейсом WAN и интерфейсом LAN и подключаются к клиентскому устройству через его интерфейс. Это необходимо для того, чтобы можно было получить доступ к webConfigurator для настройки конфигурации pfSense.

Преимущества современного стандарта безопасности

OpenVPN имеет не только современную безопасность, но и высокую адаптируемость с помощью стороннего программного обеспечения. Существуют коммерческие поставщики, которые принимают протокол и трансформируют его в VPN для своих пользователей. Примером этого является PrivateTunnel с фирменной VPN защитой. Есть также нейтральные OpenVPN-клиенты, не зависящие от поставщиков, такие как SecurePoint SSL VPN Client, оба из которых доступны в качестве бесплатного программного обеспечения с открытым исходным кодом.

Из всех протоколов шифрования OpenVPN может помочь обходить Deep Packet Inspection (DPI), который используют многие страны. DPI - это технология мониторинга, которая проверяет трафик, проходящий через него в режиме реального времени, но он может быть адаптирован и для его скрытия. Другие основные протоколы принадлежат крупнейшим интернет-гигантам Microsoft, L2TP и Cisco, включая PPTP и SSTP.

VPN выигрывает благодаря наличию открытого исходного кода, который свободно доступен для модификации и разработки, а также для поддержки сообщества. Весь исходный код для последней версии OpenVPN, 2.4.4 был выпущен в сентябре 2017 года и доступен для загрузки серых IP настройки сервера OpenVPN.